SNMP steht für „Simple Network Management Protocol“. Dabei handelt es sich um ein Protokoll zur Übertragung von Verwaltungsinformationen in Netzwerken, das je nach gewählter Version insbesondere zur Verwendung in LANs vorgesehen ist.

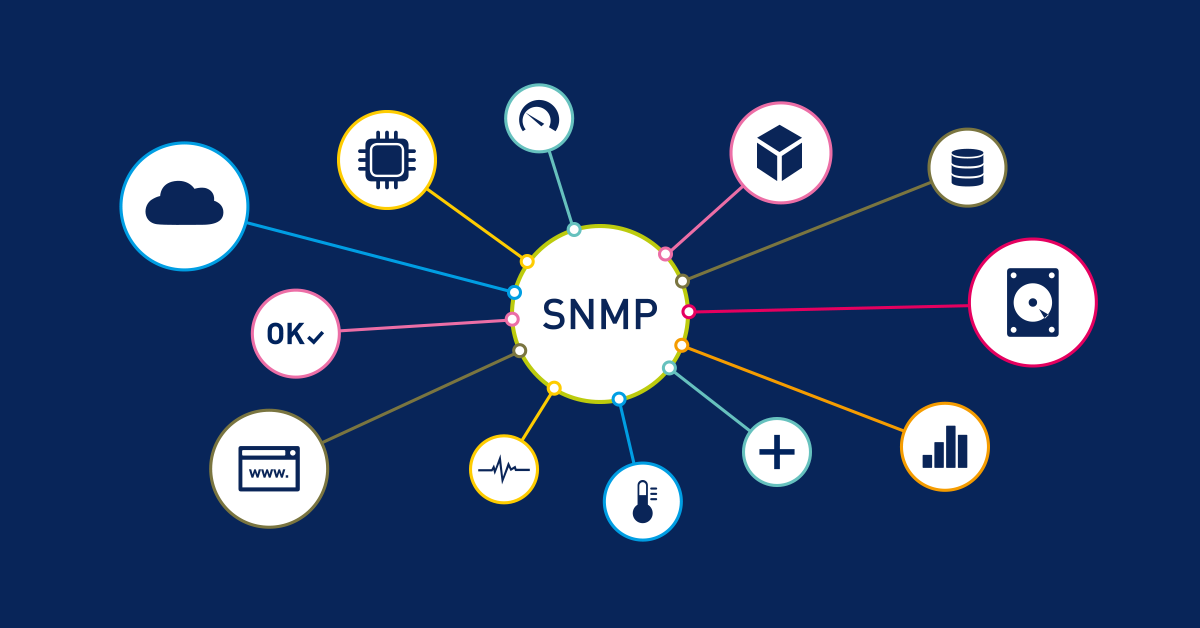

Der Nutzen des Protokolls bei der Netzwerkverwaltung liegt darin, dass es die Sammlung von Informationen zu vernetzten Geräten über eine Vielzahl von Hardware- und Softwaretypen hinweg auf standardisierte Weise ermöglicht.

Es gibt kaum Netzwerkadministratoren, die auf SNMP verzichten. Vielmehr verlassen sich die meisten von ihnen darauf, weil SNMP von nahezu allen Geräten von vielen verschiedenen Herstellern unterstützt wird. So können Administratoren dank SNMP-Technologie eine umfassende Überwachung erzielen.

Versionen

Gegenwärtig gibt es drei grundlegende SNMP-Versionen. Die erste Version wurde ziemlich schnell in den späten 80ern entwickelt, als der Netzwerkverwaltung geeignete Tools fehlten, die nicht von Hardwareherstellern abhängig waren.

SNMP v1 wurde 1988 definiert und basierte auf SGMP (RFC 1028). Es wurde allgemein akzeptiert und eingesetzt und wird auch heute noch – 30 Jahre später – verwendet. In der Informationstechnologie ist das fast eine Ewigkeit. SNMP v1 enthält die Basisfunktionen für Datenabfragen und ist relativ einfach zu verwenden. Es verursacht nicht viel Mehraufwand, weil es keine Verschlüsselungsalgorithmen enthält. Aus Sicherheitsgründen sollte SNMP v1 daher nur in LANs verwendet werden. Seine größte Einschränkung liegt in seiner 32-Bit-Zählerarchitektur, die für die heutigen Gigabyte-Netzwerke nicht ausreicht.

Wenn Benutzer Netzwerke in einem WAN verwalten wollen, brauchen sie das CMISE/CMIP-Protokoll.

SNMP v2 unterstützt 64-Bit-Zähler, sendet kritische Daten aber immer noch als reinen Text und erhöht daher die Sicherheit nicht wirklich. Und wenn Benutzer auf SNMP v2 stoßen, dann handelt es sich meistens um das von Herstellern oder Networkern propagierte „SNMP v2c“, wobei das „c“ für „Community“ steht. Es gibt noch zwei weitere Versionen von SNMP v2 – SNMP v2p und SNMP v2u – die aber nur in seltenen Fällen implementiert werden.

SNMP v3 wurde 2002 definiert, beinhaltet die Vorteile von SNMP v2c und hat darüber hinaus zusätzliche Sicherheitslösungen wie Benutzerkonten, Authentifizierung und optionale Verschlüsselung von Datenpaketen. Dadurch wird SNMP v3 zur bevorzugten SNMP-Version, wenn es um Sicherheit geht. Allerdings ist die Konfiguration schwieriger, vor allem bei der Benutzerverwaltung, und es wird viel mehr Verarbeitungsleistung benötigt, insbesondere bei kurzen Überwachungsintervallen, bei denen eine Vielzahl von SNMP-Meldungen erzeugt wird.

SNMP v3 hat drei unterschiedliche Sicherheitsstufen:

- NoAuthNoPriv: „No Authentication, No Privacy“ (keine Authentifizierung, kein Datenschutz). Es wird keine Authentifizierung verlangt, und Meldungen werden nicht verschlüsselt. Aus offensichtlichen Gründen sollte diese Stufe nur in geschlossenen, sicheren Netzwerken eingesetzt werden.

- AuthNoPriv: „Authentication, No Privacy“ (Authentifizierung, kein Datenschutz). Meldungen müssen zur Bearbeitung authentifiziert werden, unterliegen jedoch während der Übertragung keiner Verschlüsselung. Theoretisch könnte ein böswilliger Akteur immer noch Daten abfangen, die während autorisierter Übertragungen zwischen einem Agent und einem Manager gesendet werden, er könnte jedoch keine zusätzlichen Get- oder Set-Anforderungen ausführen.

- AuthPriv: „Authentication and Privacy“ (Authentifizierung und Datenschutz). Dies ist die sicherste Implementierung von SNMP v3. SNMP-Meldungen müssen authentifiziert werden, und alle Daten werden während der Übertragung verschlüsselt. Auf diese Weise wird ein böswilliger Akteur daran gehindert, seine eigenen Get- oder Set-Anforderungen zu senden und die durch berechtigte Anforderungen generierten Daten zu sehen.

Ein Netzwerk hat normalerweise mindestens einen Computer oder Server, auf dem Überwachungssoftware läuft. Das ist die Verwaltungseinheit. Daneben befinden sich in einem Netzwerk sehr wahrscheinlich auch einige oder viele oder sogar sehr viele Geräte: Switches, Router, Workstations, Servergestelle, Drucker, Kaffeemaschinen oder alles andere, das gemonitort werden muss. Das sind die verwalteten Geräte.

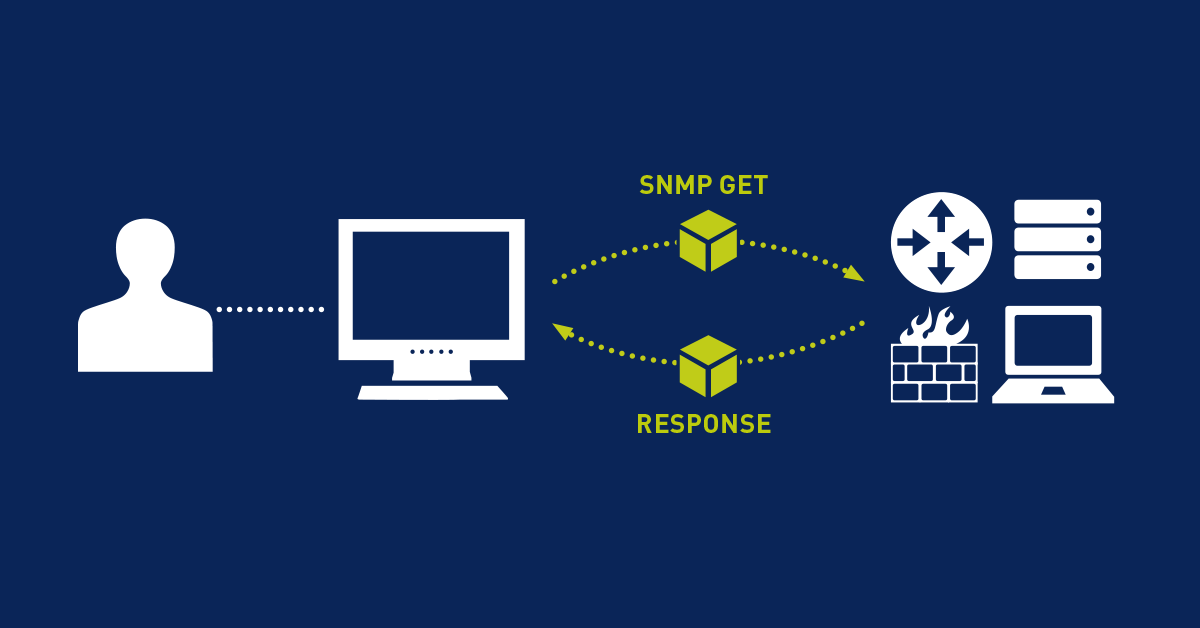

SNMP-Meldungen werden zwischen sogenannten Managern und Agenten gesendet und empfangen. Gewöhnlich werden die SNMP-Agenten im Netzwerk in den verwalteten Geräten und der SNMP-Manager in der Verwaltungseinheit installiert.

Grundsätzlich lässt sich die Übertragung von SNMP-Meldungen mit der typischen Kommunikation zwischen einem Client und einem Server vergleichen, bei der sowohl die Pull- als auch die Push-Technik eingesetzt wird. Die Pull-(oder Poll)-Technik ist der häufigste Kommunikationstyp, bei dem ein Client wie z. B. die Netzwerkverwaltungssoftware an der Verwaltungseinheit eine Anforderung sendet, um eine Antwort von einem Server, d. h. einem verwalteten Gerät, anzufordern. Ihr Gegenstück, die Push-Technik, ermöglicht es dem verwalteten Gerät, aktiv zu werden und bei einem Ereignis eine SNMP-Meldung zu senden.

In der SNMP-Terminologie zum Beispiel folgt eine GET-Anforderung eines SNMP-Managers (Clients) dem Pull-Modell, während eine SNMP-Trap von einem SNMP-Agent (Server) ohne vorherige Anforderung ausgegeben („gepushed“) wird.

SNMP-Meldungstypen

Es gibt unterschiedliche Typen von SNMP-Meldungen, die zur Einrichtung der Netzwerküberwachung mit SNMP verwendet werden können:

- GetRequest: Dies ist die häufigste SNMP-Meldung, die ein SNMP-Manager sendet, um Daten anzufordern. Das Zielgerät gibt den angeforderten Wert mit einer Antwortmeldung zurück.

- GetNextRequest: Der SNMP-Manager kann diesen Meldungstyp senden, um festzustellen, welche Informationen vom Gerät zu erhalten sind. Angefangen bei OID 0 kann der Manager so lange Anforderungen für die nächsten verfügbaren Daten senden, bis es keine nächsten (next) Daten mehr gibt. Auf diese Weise können Benutzer alle verfügbaren Daten auf einem bestimmten Gerät ermitteln, auch wenn sie keine vorherige Kenntnis des antwortenden Systems bzw. Geräts hatten.

- GetBulkRequest: Diese Meldung wurde bei der SNMP-Version 2 hinzugefügt. Dabei handelt es sich um eine neuere, optimierte Version von GetNextRequest. Die angeforderte Antwort enthält so viele Daten, wie es die Anforderung erlaubt. Im Wesentlichen werden hierbei mehrere GetNextRequests auf einmal gesendet, was Benutzern die Möglichkeit gibt, eine Liste aller verfügbaren Daten und Parameter anzulegen.

- SetRequest: Dies ist ein vom Manager initiierter Befehl, mit dem der Wert eines Parameters am Agent-Gerät bzw. -System per SNMP eingestellt oder geändert wird. Dieser Meldungstyp kann zur Verwaltung oder Aktualisierung von Konfigurationseinstellungen oder anderen Parametern verwendet werden. Seien Sie jedoch vorsichtig! Durch einen falschen SetRequest können Systeme und Netzwerkeinrichtungen ernsthaft beschädigt werden.

- Response: Dies ist die Meldung, die ein Geräte-Agent auf Anforderung des Managers sendet. Wenn sie als Antwort auf einen GetRequest-Typ gesendet wird, enthält das Paket die angeforderten Daten oder Werte. Im Fall eines SetRequest antwortet das Paket mit dem neu gesetzten Wert als Bestätigung, dass der SetRequest erfolgreich ausgeführt wurde.

- Trap(v2): Ein Trap wird vom SNMP-Agent gesendet („gepushed“), ohne vom Manager angefordert worden zu sein. Traps werden aufgrund von bestimmten Bedingungen wie z. B. im Fall eines Fehlers oder bei Überschreitung eines voreingestellten Schwellenwerts gesendet. Wenn Benutzer für Überwachungszwecke von Traps profitieren wollen – was eine ausgezeichnete Idee für proaktives Monitoring ist – müssen sie eventuell zuerst

mithilfe des SNMP-Managers Traps konfigurieren. - InformRequest: Dieser Meldungstyp wurde bei SNMP v2 hinzugefügt, um dem Manager die Möglichkeit zu geben, den Empfang der Trap-Meldung eines Agenten zu bestätigen. Manche Agenten werden so konfiguriert, dass sie weiterhin Traps senden, bis eine Inform-Meldung empfangen wird.

- Report: Für Report-Meldungen ist SNMP v3 erforderlich. Mit ihnen kann ein SNMP-Manager bestimmen, welche Art von Problem vom SNMP-Remote-Agent festgestellt wurde. Je nach erkanntem Fehler kann das SNMP-Modul eventuell versuchen, eine korrigierte SNMP-Meldung zu senden. Wenn das nicht möglich ist, kann es eine Anzeige des Fehlers an die Anwendung weiterleiten, in deren Namen die fehlgeschlagene SNMP-Anforderung ausgegeben wurde. [RFC3412]

SNMP-Meldungsübermittlung

Das „Simple Network Management Protocol“ ist Teil der „Internet Protocol Suite“ als Protokoll auf Anwendungsebene (Ebene 7) des OSI-Modells.

SNMP verwendet das „User Datagram Protocol“ (UDP) zur Übermittlung von Meldungen. Für eine erfolgreiche Überwachung ist es notwendig, dass UDP-Pakete vom Agenten zum Manager gelangen, was an einem lokalen Netzwerk gewöhnlich standardmäßig funktioniert. Damit solche Pakete aber größere Netzwerke durchqueren können, ist eine zusätzliche Router-Konfiguration erforderlich.

SNMP-Agenten empfangen UDP-Anforderungen an Port 161. Anforderungen eines SNMP-Managers können von jedem beliebigen Port gesendet werden, wobei es sich gewöhnlich um Port 161 handelt. Agenten senden Traps über Port 162, und der SNMP-Manager empfängt Traps ebenfalls an Port 162.

OID

OID steht für Object Identifier (Objektkennung). OIDs kennzeichnen verwaltete Objekte, die in MIB-Dateien definiert sind, eindeutig.

Zum Beispiel:

Im Fall eines Druckers handelt es sich bei den typischen zu überwachenden Objekten gewöhnlich um die unterschiedlichen Tintenpatronen-Füllstände und eventuell um die Anzahl der gedruckten Dateien. Bei einem Switch sind die Objekte von Interesse gewöhnlich der eingehende und ausgehende Datenverkehr sowie die Paketverlustrate oder die Anzahl der Pakete, die an eine Broadcastadresse adressiert werden.

Die Objekt-(OID)-Hierarchie wird im Allgemeinen als Baumstruktur mit unterschiedlichen Ebenen von der Wurzel bis zu den einzelnen Blättern dargestellt. Jede OID hat eine Adresse, die den Ebenen der OID-Baumstruktur folgt.

Beispiel:

Hier ist eine Beispielstruktur einer OID:

Iso(1).org(3).dod(6).internet(1).private(4).transition(868).products(2).chassis(4)

.card(1).slotCps(2)-cpsSlotSummary(1).cpsModuleTable(1).cpsModuleEntry(1)

.cpsModuleModel(3).3562.3

oder einfach:

1.3.6.1.4.868.2.4.1.2.1.1.1.3.3562.3

IDs für allgemeine MIB-Objekte und diejenigen auf oberster Ebene werden von unterschiedlichen Normungsorganisationen wie ISO zugewiesen. Daneben definieren Anbieter OIDs für ihre eigenen Produkte in privaten Zweigen der OID-Baumstruktur.

Es gibt zwei Typen von Objekten: skalare und tabellarische. Skalare Objekte definieren eine einzige Objektinstanz, während tabellarische Objekte mehrere verwandte Objektinstanzen definieren, die in MIB-Tabellen gruppiert werden.

MIB

MIB steht für Management Information Base und bezeichnet ein unabhängiges Format für die Definition von Verwaltungsinformationen. Anders ausgedrückt: MIBs enthalten OIDs in einer klar definierten Weise. In einer MIB erhält jedes Objekt seine Definition, durch die seine Eigenschaften innerhalb des zu verwaltenden Geräts festgelegt werden. Auf die Objekte wird mit dem SNMP-Protokoll zugegriffen.

Warum OIDs und MIBs gebraucht werden

Jede einzelne Verwaltungsinformation, die über SNMP abgerufen werden kann – sei es die Speichernutzung eines Servers, der Datenverkehr an einem Switch oder die Dateien in der Warteschlange eines Druckers – wird individuell durch ihre OID adressiert. Diese Eigenschaft ist der Grund dafür, warum OIDs gebraucht werden. Sie helfen Administratoren, die Objekte in ihrem Netzwerk zu identifizieren und die Überwachung auf sinnvolle Weise durchzuführen.

Damit die Verwaltungseinheit und ein verwaltetes Gerät in Netzwerken erfolgreich kommunizieren können, müssen beide wissen, welche OIDs verfügbar sind.

Das ist der Grund, warum MIBs existieren und warum Systemadministratoren sie brauchen. Jedes an einem Gerät zu überwachende Objekt muss von der/den MIB(s) des Geräts bereitgestellt werden. Daher müssen Administratoren dafür sorgen, dass alle nötigen MIBs in SNMP-Agent-Geräten sowie im System der Verwaltungseinheit gespeichert sind. Eine MIB-Datei lässt sich leicht an den Endungen .my oder .mib erkennen.

Über diesen Link gelangen Sie zu detaillierten Informationen: SNMP näher erläutert: Was Sie über die Überwachung mit MIBs und OIDs wissen müssen.

Gerätehersteller liefern die nötigen MIBs gewöhnlich zusammen mit ihren Produkten zur SNMP-Unterstützung. Je nach verwendeter Überwachungslösung müssen MIBs eventuell in produktspezifische MIB-Versionen konvertiert werden.

Warum SNMP so universell ist: SMI

Es gibt mehrere Faktoren, die SNMP so universell machen. „Structure of Management Information“ (SMI) bietet eine allgemein verständliche und standardisierte Struktur für die Datentypen und ihre Übertragung. Bitte beachten Sie auch diesen Link, um besser zu verstehen, warum SMI auch untrennbar mit OIDs und MIBs verbunden ist. Hier finden Sie mehr über SMI.

Warum würde jemand SNMP verwenden? Wie am Namen „Simple Network Management Protocol“ zu erkennen ist, kann es zur Netzwerkverwaltung verwendet werden. Um ein Netzwerk verwalten zu können, brauchen Administratoren Informationen darüber, und hier liegt der größte Wert von SNMP. Es sammelt alle Daten von vielen Geräten und ermöglicht es, diese Daten in einen Kontext zu setzen, wodurch es wiederum möglich wird, Probleme zu verfolgen, Entscheidungen auf Grundlage echter Daten zu treffen und bei Bedarf die Kontrolle zu übernehmen. Darum geht es bei der Netzwerkverwaltung. Und darum profitieren Systemadministratoren bei der Überwachung von Netzwerken von SNMP.

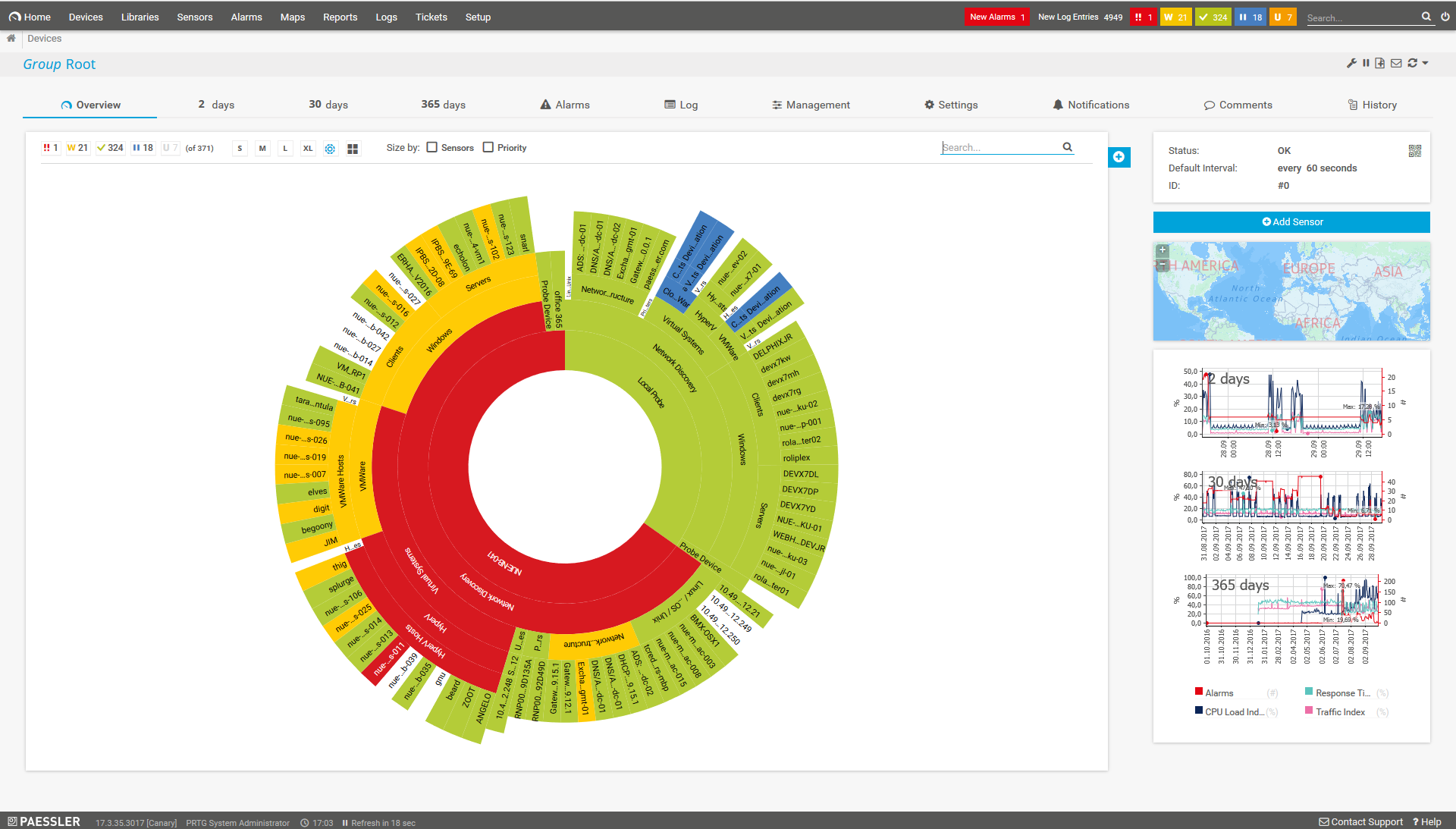

Das ist aber noch nicht alles. Ein geeignetes Überwachungstool wie z. B. PRTG Network Monitor trägt ebenfalls dazu bei, das meiste aus den Daten herauszuholen, die Administratoren mit SNMP erhalten, und ermöglicht es jedem Netzwerkadministrator, seine Netzwerke fristgerecht und proaktiv zu überwachen und zu verwalten.

Gut organisiert

Es kann zum Abenteuer werden, die riesige Menge an Netzwerkgeräten im Auge zu behalten, die moderne Netzwerke umfassen. Im Idealfall werden Administratoren von Monitoring-Lösungen unterstützt, weil sie ihnen eine gute Methode zur Strukturierung und Gruppierung von Geräten bieten und weil sie ihnen einen klaren Überblick geben, mit dem der Administrator bei Bedarf ins Detail gehen kann, um sich vom allgemeinen Zustand des Systems zu überzeugen.

Warnungen und Benachrichtigungen

Mithilfe von Überwachungstools wissen Systemadministratoren genau, wo Maßnahmen ergriffen werden müssen, wenn ein Problem auftritt, und manchmal wissen sie es sogar, bevor es auftritt. Rechtzeitig informiert zu werden, ist ausschlaggebend, und deswegen müssen Monitoring-Lösungen genug Methoden zur Benachrichtigung des Administrators enthalten: E-Mails, Pushbenachrichtigungen, SMS (um auf Nummer sicher zu gehen, wenn z. B. kein Internet vorhanden ist), Ausführung eines Programms oder sogar Alarme auf einer Smartwatch.

Berichterstellung und Statistiken

Bei der Netzwerküberwachung werden viele Daten in der Überwachungsdatenbank erzeugt. Lassen Sie die Zahlen für sich selbst sprechen und setzen Sie sie ein, um Berichte und Statistiken zu erstellen. Eine Analyse bietet nicht nur Einsicht in Netzwerke, sondern ist auch sinnvoll, um die Anforderungen der IT-Abteilung gegenüber der Rechnungsabteilung oder dem Vorstand zu rechtfertigen. Visuelle Dashboards tragen ebenfalls zum Erfolg bei.

Vorausplanung

Die Datenanalyse zeigt die Trends für einzelne Netzwerke und ermöglicht es, vorauszuplanen. Die Ergebnisse: Zuverlässigkeit, Geschwindigkeit und Effizienz.

Einfache Einrichtung

Die Einrichtung eines Monitorings für große Netzwerke kann sehr mühsam und zeitaufwendig sein. Überwachungstools automatisieren und beschleunigen den Vorgang für den Benutzer und bieten zum Beispiel flexible automatische Netzwerk-Erkennung oder Standardvorlagen für weit verbreitete Netzwerkinfrastrukturprodukte. Und wer hätte das gedacht? Für diese Technologien wird höchstwahrscheinlich ebenfalls SNMP eingesetzt!

Wie PRTG Ihnen bei der Überwachung Ihres Netzwerks helfen kann!

SNMP besteht aus drei Hauptkomponenten: verwalteten Geräte, Agenten und der Netzwerkverwaltungsstation (NMS).

Ein verwaltetes Gerät ist ein Knoten, der einen SNMP-Agenten hat und in einem verwalteten Netzwerk sitzt. Bei diesen Geräten kann es sich um Router und Zugriffsserver, Switches, Hubs, Computerhosts, IP-Telefone, Drucker usw. handeln.

Ein Agent ist ein Softwaremodul innerhalb eines Geräts, das permanent ausgeführt wird. Dieser Agent gibt die Informationen über SNMP an die Verwaltungssysteme weiter. Eine Netzwerkverwaltungsstation führt das Netzwerkverwaltungsprotokoll und die Überwachungsanwendungen aus, die den Großteil der Verarbeitungs- und Speicherressourcen bereitstellen, die für die Netzwerküberwachung erforderlich sind. Ein SNMP-Netzwerk kann mehr als eine Netzwerkverwaltungsstation haben.

- 30 Tage PRTG-Vollversion

- Nach 30 Tagen wird PRTG zur Freeware

- Alternativ kaufen Sie ein Lizenz-Upgrade