Netzwerkattacken –

Übersicht, Vermeidung, Monitoring, Tipps

IT-Sicherheit im Unternehmen systematisieren

Up to date bleiben zum Stand der Technik und neuen Gefahren

Mitarbeiter-Schulung

Moderne, intelligente Sicherheitstechnologien einsetzen

Network Monitoring einsetzen = PRTG

Netzwerkattacken

Springen Sie direkt zu Ihrem Thema

- Gefahr von Netzwerkattacken

- Netzwerkattacken können viel Schaden anrichten

- IT-Sicherheit systematisch angehen

- Vorbeugende Maßnahmen gegen Netzwerkattacken

- Intelligente Abwehr gegen vielfältigste Netzwerkattacken

- Network Monitoring als Basis zum Schutz vor Netzwerkattacken

- So kann PRTG helfen

- Die wichtigsten Ansatzpunkte von PRTG zur Verhinderung von Netzwerkattacken:

- PRTG zur Vermeidung von Netzwerkattacken – Anwendungsfälle und Problemlösungen

- 7 Gründe, warum Netzwerk-Monitoring mit PRTG mehr Sicherheit bringt

Gefahr von Netzwerkattacken

Im Mai 2017 infizierte WannaCry über 230.000 Computer in 150 Ländern mit Ransomware. Die Daten der befallenen Rechner wurden verschlüsselt und Lösegelder für die Wiederherstellung erpresst. 2013 wurden drei Milliarden Nutzerkonten von Yahoo durch einen Hackerangriff kompromittiert – erst Jahre später erfuhren die Nutzer davon. Noch nie waren Unternehmen durch Netzwerkattacken so verwundbar wie heute.

Sie agieren global, vernetzen sich mit der Welt und erschließen neue digitale Einnahmequellen. Inzwischen ist klar, dass das keine Einbahnstraße ist. In dem Maße, wie Unternehmen sich mit der Welt verbinden, schaffen sie auch Einfallstore in ihre Netzwerke: Schnittstellen, die von Hackern immer professioneller ausgenutzt werden. Ein Problem, das mit steigender Komplexität der IT-Architekturen wächst.

Netzwerkattacken können viel Schaden anrichten

- Zurücklehnen, die Augen verschließen und dabei hoffen, dass der Kelch an einem vorübergeht? Eine riskante Option, denn der potenzielle Schaden eines erfolgreichen Angriffs ist groß:

- Noch relativ harmlos: manipulierte Websites und gekaperte Social-Media-Accounts

- Vertrauensverlust durch geleakte Kundeninformationen oder Kreditkartendaten

- Lösegeldzahlungen, um wieder Zugriff auf die eigenen Systeme zu bekommen

- Strategievereitelung durch Diebstahl von Geschäftsgeheimnissen

- Umsatzeinbußen durch beeinträchtigte Unternehmensaktivitäten in Folge von DDoS-Attacken, Spamfluten oder Botnets, die Rechenkapazitäten besetzen

- Massive Sachschäden, Verletzte oder gar Tote durch das Hacken kritischer Infrastruktur

- Persönliche Haftung bis hin zu Gefängnisstrafen für den Vorstand, wenn rechtliche Vorgaben nicht eingehalten wurden

Viele gute Gründe, IT-Sicherheit ernst zu nehmen.

IT-Sicherheit systematisch angehen

Durch die Entwicklung der letzten Jahre – von der Professionalisierung krimineller Hacker bis zur steigenden Komplexität von IT-Infrastrukturen – rückt die IT-Sicherheit immer mehr ins Zentrum unternehmerischen Handelns. Um den Gefahren durch Netzwerkattacken zu begegnen, empfehlen wir ein Sicherheitskonzept auf Basis folgender Grundannahmen:

Eine Aufgabe, die niemals endet

Technologie entwickelt sich. Software bekommt neue Funktionen. Während Sicherheitslücken geschlossen werden, tun sich andernorts neue auf. Sicherheitstechnologie wird eingeführt, an die sich Angreifer anpassen. Dieser Wettlauf zwingt dazu, IT-Sicherheit als kontinuierlichen Prozess zu begreifen, als eine Aufgabe, die niemals endet.

Ein umfassendes Sicherheitskonzept gegen Netzwerkattacken entwickeln

Ein ganzheitlicher Ansatz ist wichtig. Man kann sich nicht mehr nur auf Virenscanner und Firewall verlassen. Zur IT-Sicherheit gehören Updates, Schulungen, Monitoring, intelligente Sicherheitstools und auch der Austausch in der Branche und zu aktuellen Entwicklungen in IT-Sicherheitsfragen.

Die Komplexität reduzieren

Es hilft schon, wenn man die eigenen IT-Strukturen so einfach wie möglich hält und die Anzahl genutzter Tools minimiert. Das reduziert potenzielle Einfallstore für Netzwerkattacken, die jede Software mit sich bringt, oder im Zusammenspiel entstehen. Als Faustformel gilt: je komplexer die Struktur, desto anfälliger ein System.

IT-Sicherheit überall mitdenken

Die IT-Sicherheit muss von Anfang an bei jedem Projekt beachtet werden. Und zwar nicht nur von den Beauftragten für Sicherheits- und Datenschutz. Auch die IT-Administratoren und Softwareentwickler sind gefragt. Das Management kann die Umsetzung delegieren, sollte aber das Thema nicht komplett von sich wegschieben.

Dem „Stand der Technik“ folgen

Der Gesetzgeber fordert von Unternehmen eine IT-Sicherheit nach dem „Stand der Technik“, lässt aber Einschränkungen unter Umständen zu. Unternehmen müssen also über die technische Entwicklung auf dem Laufenden bleiben. Da die Bestimmungen recht unkonkret sind und sich auf mehrere Gesetze verteilen, empfiehlt sich eine juristische Beratung.

Mitarbeiter als Verbündete gewinnen

Die Sensibilisierung der Mitarbeiter sollte Teil des Sicherheitskonzeptes sein. Die größte Herausforderung besteht darin, diejenigen zu erreichen, die sich nicht für das Thema interessieren. Da diese Aufgabe niemals endet, baut man sie am besten als ständigen proaktiven Bestandteil ins Sicherheitskonzept ein.

Die Kosten für Hacker in die Höhe treiben

Professionelle Hacker haben Kosten und wollen Gewinn machen. Deshalb suchen sie sich lohnende Ziele mit vertretbarem Aufwand. Als Unternehmen sollte man versuchen, Angreifer abzuschrecken, indem man den potenziellen Aufwand in die Höhe treibt, z. B. durch Verschlüsselung, Regelung von Zugriffsrechten und moderne Sicherheitslösungen.

Vorbeugende Maßnahmen gegen Netzwerkattacken

Die beste Abwehr ist das Reduzieren potenzieller Angriffspunkte. Neben Schwachstellen in der Software,

Fehler bei der Implementierung und komplexen IT-Architekturen gehören dazu auch unvorsichtige Mitarbeiter.

Schwachstelle Software

Inzwischen muss man davon ausgehen, dass Software fehlerhaft ist, dass Programmierfehler Einfallstore ermöglichen. Exploits nutzen diese Schwachstellen aus, um sich Zugang zu fremden Rechnern zu verschaffen und darüber Malware einzuschleusen. Diese Exploits werden in „Exploit Kits“ gesammelt und mit komfortabler Benutzeroberfläche an Interessenten verkauft. So können die Schwachstellen bei Angriffen mit geringem Aufwand „durchgespielt“ werden.

Wenn Schwachstellen entdeckt werden und Patches oder Updates zur Verfügung stehen, sollte man diese schnellstmöglich aufspielen, idealerweise mithilfe einer zentralen, automatisierten Update-Verteilung für alle Arbeitsplätze im Unternehmen. So minimiert man die Gefahr durch Software-Fehler, auch wenn man sie nicht ganz ausschließen kann. Der Zeitraum, in dem ein Fehler den Hackern bekannt ist, aber den Softwareentwicklern nicht, bleibt ständiges Risiko.

Schwachstelle Mensch

Eine besonders perfide Form ist die soziale Manipulation („Social Engineering“). Darunter versteht man eine zwischenmenschliche Beeinflussung, um bei Personen bestimmte Verhaltensweisen hervorzurufen, wie zum Beispiel die Preisgabe von vertraulichen Informationen oder das Klicken auf einen Link.

Das kann persönlich erfolgen, zum Beispiel durch Anruf eines „Servicetechnikers“, der angeblich die Zugangsdaten benötigt, oder auch indem man die Person dazu bringt, auf bestimmte Seiten zu surfen oder Mails zu öffnen, über die dann der Login abgegriffen oder der Rechner infiziert wird. Phishing Mails – und vor allem Speer Phishing – sind besonders gefährlich. Phishing funktioniert durch Masse (bei 1.000 Mails wird schon ein Adressat klicken), Speer Phishing durch Anpassung an eine konkrete Zielgruppe, wodurch Mails besonders vertrauenswürdig wirken.

Um für Angriffe gewappnet zu sein, müssen die eigenen Mitarbeiter mit Themen wie Passwortsicherheit, Phishing-Mails oder sicheres Verhalten am Arbeitsplatz vertraut gemacht werden: z. B. den Sperrbildschirm immer zu aktivieren, wenn man den Rechner verlässt. Das kann über verpflichtende Schulungen oder spielerische Gamification-Ansätze geschehen. Wahrscheinlich muss man sich immer wieder neue Ansätze überlegen, wie man die Mitarbeiter in die Verteidigung gegen Hacker einbindet.

Intelligente Abwehr gegen vielfältigste Netzwerkattacken

Angriffswege von Netzwerkattacken

Weitere Angriffswege von Netzwerkattacken sind offene Ports, klassische E-Mail-Anhänge mit Viren und Trojanern oder Drive-by-Attacken beim Besuch von mit Malware infizierten Webseiten. Um diese Wege zu blockieren, empfiehlt sich der Einsatz von Firewall und Anti-Viren-Software. Dabei sind die Zeiten des einfachen Scannens nach gespeicherten Signaturen vorbei. Der reine Mustervergleich genügt im Kampf gegen Angreifer nicht mehr.

Prävention von Sicherheitslücken

Moderne Antivirenprogramme suchen nach ähnlichen Merkmalen, schließen durch verdächtiges Verhalten auf schädliche Aktivität und vermögen viele Malware sicher einzukapseln. Auch sollten Clouds regelmäßig untersucht werden. Eine automatische Verhaltensanalyse ist notwendig, da die Geschwindigkeit des Auftretens neuer Bedrohungen menschlich nicht mehr zu bewältigen ist. Allerdings benötigen auch maschinenlernende Tools das menschliche Know-how. Mittlerweile enthalten auch manche Firewalls Prevention-Komponenten, die nach verdächtigen Mustern suchen.

Notwendige technische Instrumente

Mit immer komplexeren Systemen und intelligent ausgerichteten Angriffsvektoren reichen aber auch moderne Virenscanner und Firewalls nicht mehr aus. Vor allem die Schwachstelle Mensch bietet Angreifern die Möglichkeit, die Wächter zu umgehen und direkt auf das Firmennetzwerk zuzugreifen. Es braucht also spezielle technische Instrumente, Malware aufzuspüren, die es bereits unentdeckt ins Netzwerk geschafft hat.

Intrusion Detection System

Für das Aufspüren von verdächtigem Netzwerk-Traffic setzt man auf Intrusion Detection Systeme (IDS). Diese setzen beispielsweise an Switches an, spiegeln den darüber laufenden Datenverkehr und untersuchen ihn auf Malware. Intrusion Prevention Systeme (IPS) bieten auch Möglichkeiten zur Entfernung. Der Nachteil ist die dafür erforderliche Verknüpfung mit dem System. Das IPS kann so selbst zum lohnenden Ziel für Netzwerkattacken werden. Um Falschalarme bei der Erkennung zu vermeiden, sollte man das IDS in eine Sicherheitsstrategie einbinden.

Network Monitoring als Basis zum Schutz vor Netzwerkattacken

Das Basis-Tool für Sicherheit

Eine umfassende Netzwerk-Monitoring-Lösung gehört zu den Basistools für Sicherheit im Firmennetzwerk. Denn was nützt eine Firewall, die ausfällt, oder eine Backup-Lösung mit Fehlfunktion? Mit einer Netzwerk-Monitoring-Lösung werden Firewall, Anti-Viren-Software oder Backup-Lösung überwacht und bei Ausfall wird automatisch gewarnt.

Aufzeichnung des Netzwerkverkehrs

Sie können damit auch den Netzwerkverkehr überwachen und auf auffälliges Verhalten untersuchen. Die Aufzeichnung des Netzwerkverkehrs (Netzwerk-Recording) hilft herauszufinden, welche Daten und Computer von einer bereits erfolgten Netzwerkattacke betroffen sind. Auch im Fall der Attacke durch die Ransomware „WannaCry“ konnte man mit einer Auswertung der Datenhistorie Ausfallzeiten reduzieren.

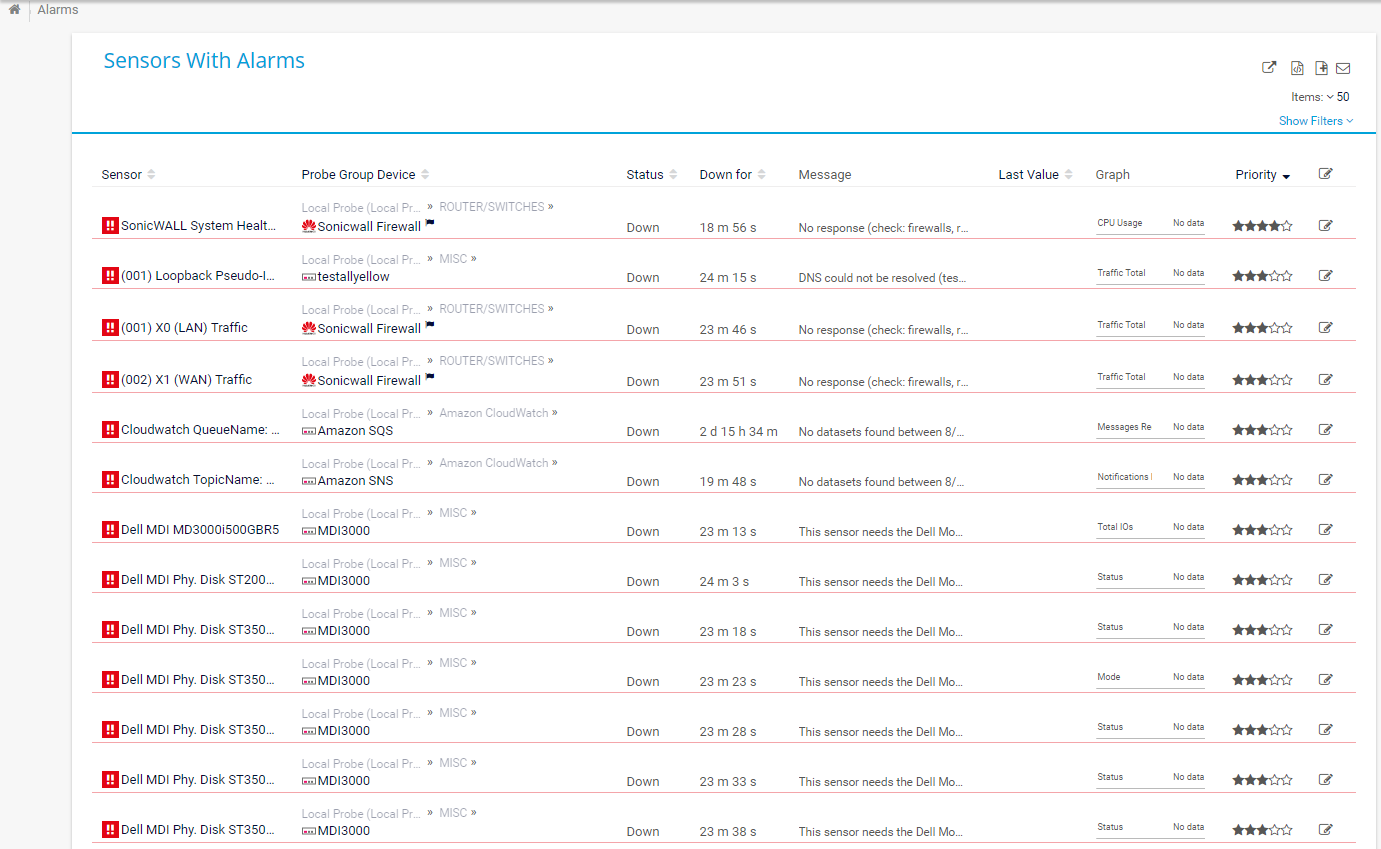

So kann PRTG helfen

PRTG als Frühwarnsystem

Die Netzwerk-Monitoring-Lösung PRTG dient als Frühwarnsystem für verdächtige Aktivitäten und Unregelmäßigkeiten im Netzwerkverkehr. Ziel ist es, Schadsoftware, die bereits erfolgreich das Netzwerk infiltriert hat, daran zu hindern, weiter Schäden anzurichten. PRTG kann ein Intrusion Detection System nicht ersetzen, bietet aber viele Funktionen, um die Sicherheit vor Netzwerkattacken zu stärken:

- PRTG überwacht das komplette Netzwerk: Server, Storage, die angeschlossenen Geräte wie Router, Rechner und Drucker, den darüber laufenden Traffic etc.

- Als „All-in-One“-Monitoring-Lösung werden unnötige Schwachstellen vermieden, die mit dem Einsatz mehrerer Lösungen einhergehen.

- Durch Netzwerk-Recording kann der Verlauf der Daten untersucht werden.

- Die aufgezeichneten Daten bieten eine Datenbasis für IT-Sicherheitssysteme.

- PRTG prüft die Funktionstüchtigkeit von Firewall, Virenscanner, Sicherheitssoftware und Backup, sowie die Zugangsrechte zu (Server-)Räumen.

Netzwerkflaschenhälse erkennen

Für die Messung des Netzwerkverkehrs nutzt PRTG SNMP, Packet Sniffing und NetFlow. SNMP ermöglicht die Überwachung des gesamten Verkehrs im Netzwerk und die Ordnung nach Ports. Für eine detailliertere Netzwerkverkehrsbestimmung stehen Packet Sniffing oder NetFlow/sFlow/jFlow zur Verfügung: Diese Methoden ermöglichen auch die Ordnung des Netzwerkverkehrs nach IP-Adresse oder Protokoll. Damit sind Sie in der Lage, mögliche Netzwerkflaschenhälse frühzeitig zu entdecken, ungewöhnliche Spitzen zu erkennen, und bei Verdacht, Anwendungen zu deaktivieren und Rechner zu isolieren.

Individuelle Benachrichtigungen

Von Malware betroffene Rechner können durch die Aufzeichnung des Netzwerkverkehrs einfacher identifiziert werden. Zum Beispiel, wenn man weiß, wonach man suchen muss, aber nicht weiß, welcher Rechner genau betroffen ist. PRTG warnt bei Ausfällen, die die Sicherheit des Netzwerks gefährden könnten. Fehlerhafte Backups werden registriert. Durch individuell einstellbare Benachrichtigungen können Sie schon reagieren, bevor Schaden entsteht.

Die wichtigsten Ansatzpunkte von PRTG zur Verhinderung von Netzwerkattacken:

Traffic Monitoring

Firewall Monitoring

Virenscanner Monitoring

PRTG zur Vermeidung von Netzwerkattacken – Anwendungsfälle und Problemlösungen

Netzwerk-Recording – Wo wurde angegriffen?

- Die Spezifika des Angriffs feststellen

- Die Daten-Historie der Aufzeichnung des Netzwerkverkehrs aufrufen

- Nach dem spezifischen Angriffsmuster suchen

- Die betreffenden Rechner und/oder Anwendungen isolieren

Traffic auf Auffälligkeiten hin untersuchen

- Sensoren des Traffic-Monitorings aktivieren

- Benachrichtigungen und Grenzwerte für Traffic-Parameter einrichten

- Nach ungewöhnlichen Mustern suchen, wie unmotivierte Belastungsspitzen oder ungewöhnlich starker Traffic

- Gegenmaßnahmen einleiten

500.000 Administratoren vertrauen uns und in der Branche gelten wir als führender Softwareanbieter.

„Fantastische Netzwerk- und Infrastruktur-Monitoring-Lösung, die einfach zu installieren und zu benutzen ist. Einfach das beste verfügbare Produkt.“

„Die Software ist absolut perfekt, der Support ist super. Erfüllt alle Bedürfnisse. Eine Must-have-Lösung, wenn man irgendeine Art von Monitoring sucht.“

„Das Tool zeichnet sich dadurch aus, dass es seinen Fokus darauf legt, ein einheitlicher Infrastruktur-Management- und Netzwerk-Monitoring-Service zu sein.“

7 Gründe, warum Netzwerk-Monitoring mit PRTG mehr Sicherheit bringt

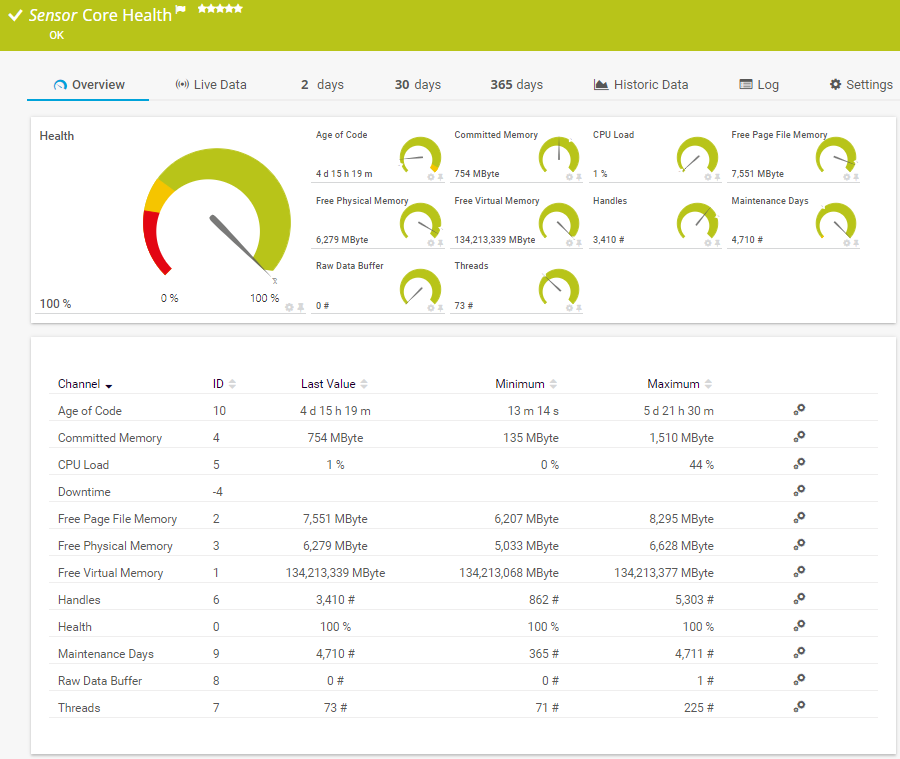

Wie Sensoren in PRTG definiert werden

Die grundlegenden Monitoring-Elemente werden in PRTG als „Sensoren“ bezeichnet. Ein Sensor überwacht üblicherweise einen gemessenen Wert innerhalb Ihres Netzwerks, z. B. den Traffic eines Switch-Ports, die CPU-Auslastung eines Servers, den freien Speicherplatz einer Festplatte. Jedes Gerät benötigt ungefähr 5-10 Sensoren und einen Sensor pro Switch-Port.

Netzwerkdaten und IT-Infrastruktur auf einen Blick

Das übersichtliche Dashboard verschafft Ihnen einen Überblick über die Monitoring-Daten. Sie können sich auch kausal verknüpfte Daten auf einem Dashboard anzeigen lassen, um Zusammenhänge festzustellen.

Sensoren individuell für Gefährdungen einrichten

Die mächtige PRTG-API ermöglicht ein Monitoring, das individuell auf Ihre IT-Infrastruktur zugeschnitten ist. Sensoren können mit wenigen Klicks ergänzt werden. Mit Alerts bereiten Sie sich auf potenzielle Gefahren für das Unternehmensnetzwerk vor.

All-in-one-Software für effizientes Monitoring

PRTG ermöglicht das effiziente Monitoring aller Parameter in einer Monitoring-Umgebung. Dadurch kann ein Problem schneller lokalisiert und proaktiv verhindert werden. Das spart Zeit und Geld.

Risiken und Komplexität durch zentrales Monitoring reduzieren

Im Vergleich zum Einsatz mehrerer Monitoring-Tools reduziert PRTG Risiken und Komplexität bei der Überwachung des Netzwerkverkehrs. Unnötige Risiken durch Schwachstellen und Kompatibilitätsprobleme zwischen den Tools entfallen.

Monitoring als Frühwarnsystem bei verdächtigen Aktivitäten

Unregelmäßigkeiten im Netzwerkverkehr können registriert und zurückverfolgt werden. Angreifer, die bereits erfolgreich das Netzwerk infiltriert haben, können an weiteren Beschädigungen gehindert werden.

Betroffene Rechner einfacher identifizieren

Durch den gespeicherten Netzwerkverkehr können von einer Attacke betroffene Rechner einfacher identifiziert und durch Gegenmaßnahmen oder Wiedereinspielen eines Backups oder Images gezielt wiederhergestellt werden.

Sicherheitstools absichern

Durch Monitoring von Firewall, Anti-Viren-Software und anderen Sicherheits-Tools werden sie bei Ausfällen, die die Sicherheit des Netzwerks gefährden, gewarnt. Fehlerhafte Backups werden registriert. Sie können reagieren, bevor ein Problem eintritt.

PRTG vereinfacht Ihren Alltag!

Unsere Monitoring-Software arbeitet für Sie und meldet sich sofort, wenn es Probleme gibt.

So haben Sie Ruhe und können sich auf Ihre tägliche Arbeit konzentrieren.

Sie sparen Nerven

Mit PRTG haben Sie ein zentrales Monitoring-Tool für Ihr gesamtes Netzwerk. Über unser Dashboard und unsere App haben Sie jederzeit den schnellen und kompletten Überblick.

Sie sparen Zeit

Der Einstieg in PRTG ist einfach. Die Einrichtung von PRTG bzw. der Wechsel von einem anderen Monitoring-Tool ist dank der Auto-Discovery-Funktion und zahlreicher Geräte-Templates problemlos möglich.

Sie sparen Geld

80 % unserer Kunden berichten von deutlichen Ersparnissen beim Netzwerkmanagement. Die Kosten für die Lizenzen haben sich im Durchschnitt nach nur wenigen Wochen amortisiert.

“Einfach zu implementieren und zu konfigurieren und mit gutem technischem Support.”

R. v. S., ICT Manager bei Heinen & Hopman Eng BV

Innovative Lösungen mit Paessler-Partnern

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen

unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Kombinieren Sie das Monitoring mit PRTG mit den tiefen Einblicken von SQmediator in Ihre Kommunikations-Infrastruktur, um die Kommunikationsanlagen Ihres Unternehmens zu sichern und zu verbessern.

Telchemy

„Der Hauptvorteil von PRTG? Man schläft ruhiger.“

Steffen Ille, Leiter Abteilung Infrastruktur SCC der Bauhaus-Universität Weimar

Ihre Netzwerksicherheit auf einen Blick – auch von unterwegs

PRTG ist in wenigen Minuten eingerichtet und auf fast allen Mobil-Geräten nutzbar.

PRTG: Das Multi-Tool für Admins

Passen Sie PRTG individuell und dynamisch an Ihre Bedürfnisse an und vertrauen Sie auf eine starke API:

- HTTP-API: Greifen Sie mittels HTTP-Anfragen flexibel auf Ihre Monitoring-Daten zu und ändern Sie die Einstellungen der angelegten Objekte

- Eigene Sensoren: Erstellen Sie eigene PRTG Sensoren – überwachen Sie damit quasi alles

- Individuelle Benachrichtigungen: Erstellen Sie Ihre eigenen Benachrichtigungen und senden Sie Aktions-Trigger an externe Systeme

- REST Custom Sensor: Überwachen Sie fast alles, was Daten im XML- oder JSON-Format bereitstellt

Immer noch nicht überzeugt?

Über 500.000 Admins lieben PRTG

Paessler PRTG läuft in Unternehmen jeder Größe. Admins lieben die Software und haben einen angenehmeren Arbeitsalltag, da PRTG ihnen vielfach den Rücken freihält.

Immer noch nicht überzeugt?

Überwachen Sie Ihre gesamte IT

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über

Ihr gesamtes Netzwerk.

Probieren Sie Paessler PRTG kostenlos aus

Anforderungen und Vorlieben sind individuell. Deshalb probieren Sie PRTG am besten einfach selbst aus. Starten Sie jetzt mit einer kostenlosen Testversion.

|

PRTG |

Network Monitoring Software - Version 24.2.94.1400 (10. April 2024) |

|

Hosting |

Verfügbar als Download für Windows und als Cloud-Version PRTG Hosted Monitor |

Sprachen |

Deutsch, Englisch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch |

Preis |

Bis zu 100 Sensoren kostenlos (Preistabelle) |

Unified Monitoring |

Netzwerkgeräte, Bandbreite, Server, Software, Virtuelle Umgebungen, Remotesysteme, IoT und vieles mehr |

Unterstützte Hersteller & Anwendungen |

|

Die Kombination der umfangreichen Monitoring-Funktionen von PRTG mit der automatisierten Netzwerksicherung von IP Fabric schafft ein neues Maß an Transparenz und Zuverlässigkeit im Netzwerk.